Dero恶意程序可自动感染公开Docker容器执行挖矿

Kaspersky公开新一波针对Docker API服务的自动化恶意程式攻击,该攻击以植入Dero加密货币挖矿程式为核心,专门锁定存取权限管理不严的Docker容器环境,进行自动化散播及占用受害主机运算资源,**形成具备自我扩散能力的挖矿僵尸网路。

本次自动化攻击流程主要仰赖两支以Go语言撰写,且经UPX压缩的恶意程式,分别是名为「nginx」负责散播及**化的元件,以及名为「cloud」的Dero加密货币挖矿程式。 「nginx」并非一般网页伺服器,而是假冒知名开源服务名称以**被侦测风险。

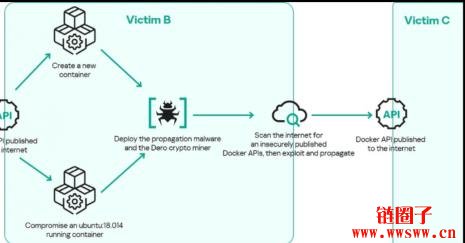

「nginx」的主要功能包含持续监控自身与挖矿程式的运作状态,还会主动扫描外部网路寻找可利用的Docker API,并将自身与挖矿程式植入新感染的容器。整个传播过程无需依靠C2伺服器,攻击**仰赖感染主机的自动扫描与横向扩散能力。

攻击者利用「nginx」程式随机产生IPv4子网,并以扫描工具搜寻并锁定开放Docker预设API埠口2375的主机。发现目标后,恶意程式会尝试列出主机上的容器,当符合条件,便远端新建以Ubuntu 18.04为基础的恶意容器,并设为自动重启以确保持续运作。新建容器将安装必要相依工具,同时复制「nginx」与挖矿程式进入环境。为强化**化,nginx会将自身启动指令写入/root/.bash_aliases,确保容器每次启动时自动执行。

除了新建容器,「nginx」也会检查现有以Ubuntu 18.04为基础且尚未感染的容器,并以相同方式植入恶意程式并启动挖矿。这套自动化机制可在无须外部联系的情况,持续自我复制与扩散,**未设防的Docker API都有可能成为僵尸网路的一部分。 「cloud」挖矿程式则根据程式内预先写入且经加密的设定,持续连接特定Dero矿池节点,利用受害主机的运算资源进行加密货币挖矿。

该挖矿攻击的一大特点,在于攻击者采用加密方式储存钱包地址及矿池节点资讯,进一步提升隐蔽性与调查难度。全球公开Docker API主机数量虽不多,但根据Shodan统计,2025年4月全球有超过520台开放2375埠口的Docker API主机**于网际网路,皆为潜在受害目标。

本文地址:https://licai.bestwheel.com.cn/qk/280691.html

文章标题:Dero恶意程序可自动感染公开Docker容器执行挖矿

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。